※本記事を印刷してご覧になりたい場合は、iWorld会員向けに公開しているPDF版「IBM PowerSCを用いてIBM i のセキュリティーを強化しましょう」(IBM i 技術解説)をご利用ください。

IBM PowerSC(SCは、セキュリティーとコンプライアンスの頭文字)は、IBM i ユーザーには、あまり知られていないソフトウェア製品です。

2024年末に、最新のIBM PowerSC (v2.2.0.4) が出荷され、IBM i だけで、管理用のサーバーとクライアントの兼用が可能になり使いやすくなりました。(以前は、管理用にAIX/Linuxサーバーが必要でした。)

PowerSCを一言で紹介すると、IBM iまたはAIX/Linuxが稼働しているIBM Powerサーバー上の仮想化環境向けに最適化された、セキュリティーとコンプライアンスのソリューションです。IBM PowerSCは、IBM Power専用のミドルウェアであり、有償のソフトウェア製品になります。

-

現在IBM Powerのお客様には、下記のようなセキュリティー上の課題があるのではないでしょうか。

- 業界標準の遵守のために複雑で時間がかかる対応が必要

- セキュリティー監査対応のため時間とスキルが要求される

- 仮想環境でのセキュリティー上の問題検知が困難

- 仮想ネットワークの可視化と管理が不十分

- 仮想環境によりもたらされる新たなセキュリティー上の課題

-

PowerSCを活用すれば、以下のような効果が得られます。

- セキュリティーとコンプライアンスの管理・測定が簡単にできる

- セキュリティーとコンプライアンスにかかる費用を削減できる

- セキュリティー上の問題の検知・レポーティングが容易

- 監査対応のためのレポーティングが容易

- 「仮想化を意識した」セキュリティー機能を提供

この効果を得るために、PowerSCには、多くのセキュティー関連の機能があります。下表は、IBM i / AIX /Linux区画で利用できる機能の一覧となります。

| 機能 | 対応しているOS |

|---|---|

| コンプライアンスの自動化 | AIX, Linux, IBM i |

| コンプライアンス・レポート機能 (タイムラインを含む) | AIX, Linux, IBM i |

| ファイル整合性監視 | AIX, Linux, IBM i |

| 許可リスト / アプリケーションの制御 | AIX, Linux |

| ブロックリスト/脅威ハンティング (ハッシュ検索) | AIX, Linux, IBM i |

| マルウェア対策 (アンチウィルスソフトウェア) | AIX, Linux, IBM i |

| IBMセーフガードコピーとの統合 | AIX, Linux, IBM i |

| パッチ管理 | AIX, Linux, IBM i |

| エンドポイント検知とレスポンス (EDR) | AIX, Linux, IBM i |

| 侵入検知システム & 防御 / ファイアウォール (EDR) | AIX, Linux |

| ログ検査と分析 (EDR) | AIX, Linux, IBM i |

| 異常検知、相関、インシデント・レスポンス (EDR) | AIX, Linux, IBM i |

| レスポンス/アクション・トリガー (EDR) | AIX, Linux, IBM i |

| イベント・コンテキストとフィルタリング (EDR) | AIX, Linux, IBM i |

| 多要素認証 (MFA) | AIX, Linux, IBM i |

上記リストのように、許可リスト、アプリケーションの制御、侵入検知の機能は、現時点ではIBM iでは利用できません。ただ、IBMiのOS上の標準機能で、許可リストや、アプリケーションの制御は、権限リストコマンドなどで代用できますし、侵入検知も、侵入検知設定と監査ジャーナルの設定を行えば簡単に行えるようになっています。

この機能の中で、IBM i のお客様に活用いただきたいのは、「コンプライアンスの自動化」「マルウェア対策(アンチウィルスソフトウェア)」「多要素認証」の3つになります。

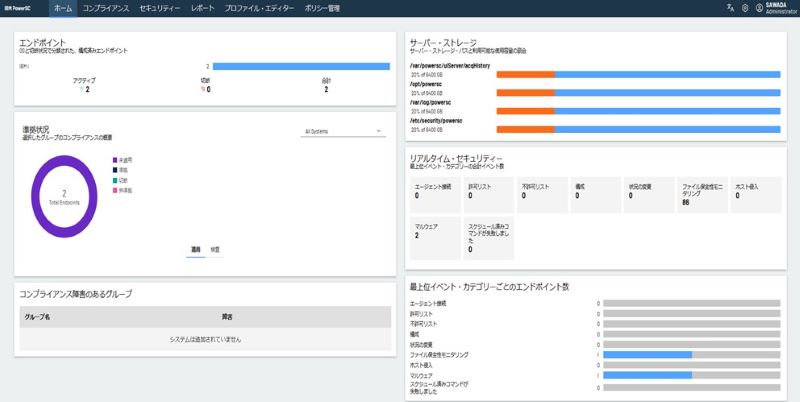

PowerSCでは、WebGUIによる区画の一元管理が可能

最初に、PowerSCのユーザーインターフェースをご紹介します。

Webによる一元管理ができるように、GUIインターフェースが提供されています。IBMi・AIX/Linuxの複数区画があっても、システム全体の一元管理が容易にできるようになっており、セキュリティーのイベントの分析レポートも簡単に出力できます。

コンプライアンスの自動化

業界標準のセキュリティーの規制遵守のためには、システムのセキュリティーを統一的に設定する必要があります。特定の規格を理解して適用するのは、面倒で時間がかかり、ミスを犯しやすいと言われます。

PowerSCの「コンプライアンスの自動化」は、セキュリティーの業界標準をサポートするために、あらかじめ設定されたコンプライス・プロファイルを提供し、これを適用して、自動的に検査する機能を提供します。PowerSCには、OSごとに組み込みプロファイルが付属しています。これらのプロファイルを使用して、各区画がセキュリティー標準を満たすように構成することができます。(OSごとに適用できるプロファイル一覧は下記になります)

| AIX プロファイル | GDPR、PCI、CIS、HIPAA、NERC、DoD STIG、SAP Hardening、Oracle Systems Hardening |

| Linux プロファイル | GDPR、PCI、SAP Hardening、CIS、HMC Hardening |

| IBM i プロファイル | IBM i ベストプラクティス、CIS |

それぞれの規格の解説は、セキュリティーおよびコンプライアンス自動化の概念を参照ください。

IBM i のコンプライアンス・プロファイルは、IBM i ベストプラクティスと、CIS (Center for Internet Security IBM i ベンチマーク)になります。各々には、IBM iのセキュリティー設定で、最も安全な設定の指針が示されています。この値を参考にしてOS設定をすると、より強固なセキュリティー設定になります。設定の詳細は下記のマニュアルに載っています。

コンプライアンスの自動化の機能としては、OS毎に提供されているコンプライアンス・プロファイルに準拠しているか「シミュレート」することで、自社のOSセキュリティー設定が準拠しているか否かを確認できます。

また、強制的にコンプライス・プロファイルのセキュリティー設定を適用して、業界標準のコンプライアンス基準に準拠するように変更することも可能です。あるいは、定期的にコンプライアンス状況を検査することで、基準を満たさない設定に変更された時に、アラートを上げるようにできます。コンプライス・プロファイルは、自社コンプライアンスに合わせたカスタマイズもできます。

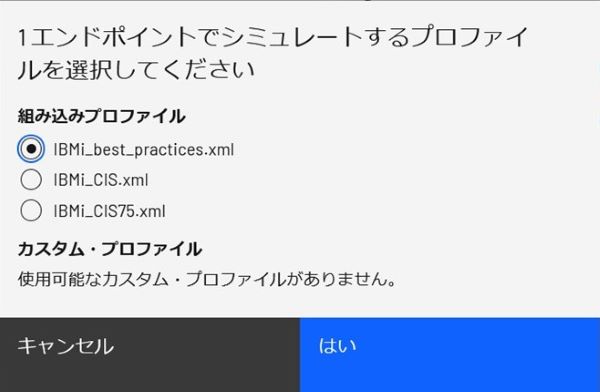

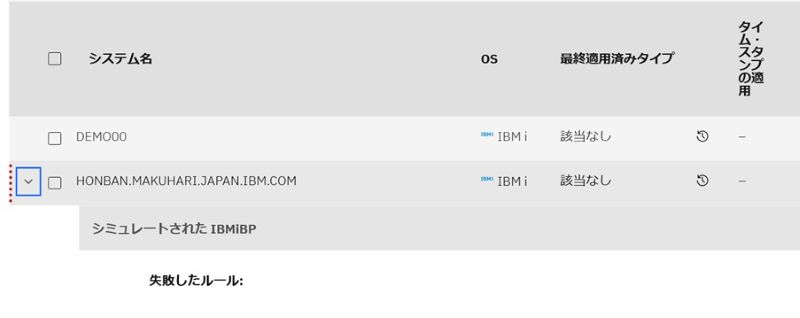

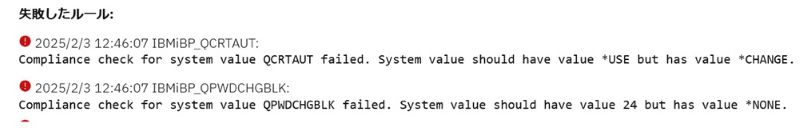

コンプライアンスの「シミュレート」のイメージは、以下のようになります。

2区画のIBM i を管理しているユーザーが、区画がどの程度、IBM i ベストプラクティスに沿ったセキュリティー設定になっているかをシミュレートしてみます。

1つの区画に対して、メニューから「シミュレート」を選択

どのプロファイルを使うかを選択

「はい」で実行すると、「失敗したルール」と「成功したルール」が表示されます

失敗したルールを見て1つずつ修正していくと、自社OSを強固なセキュリティー設定にできます。強制的にベストプラクティスのプロファイルを適用することも可能ですが、いくつかの設定は強制できないためお勧めしません。

PowerSCで提供されているオリジナルのコンプライス・プロファイルが自社に合わない場合には、カスタムプロファイルを作成することもできます。自社の独自ルールをどう組み込むか検討して、必要があればカスタマイズしてください。

マルウェア対策

他のプラットフォーム(Windows, x86 Linux等)と比べて、IBM Powerで稼働するIBM i に対するサイバー攻撃頻度やPowerアーキテクチャー上で実行されるマルウェアの報告数は、少なく抑えられています。

しかし、他プラットフォームのサーバーやPCから IBM i 上のIFS(統合ファイルシステム)ファイルにはアクセスできるため(もし公開していればですが)、IBM i 自身がマルウェアのキャリアとなり、気づかないうちに周辺システムにマルウェアを拡散してしまうリスクがあります。たとえ、IBM i では実行されないマルウェアであったとしても、周辺システムへの影響を拡大させないために、IBM i 上でもマルウェアそのものを検知することは重要です。

PowerSCには、トロイの木馬、ウイルス、マルウェア、その他の悪意のある脅威を検出するオープンソースのウイルス対策エンジン「ClamAV」が含まれています。 ClamAVは、検出されたマルウェアを IBM i 区画上の隔離ディレクトリーに移動またはコピーし、タイムスタンプ付きの接頭辞を付けてパーミッションを無効にして、ファイルのオープンや使用ができないようにします。

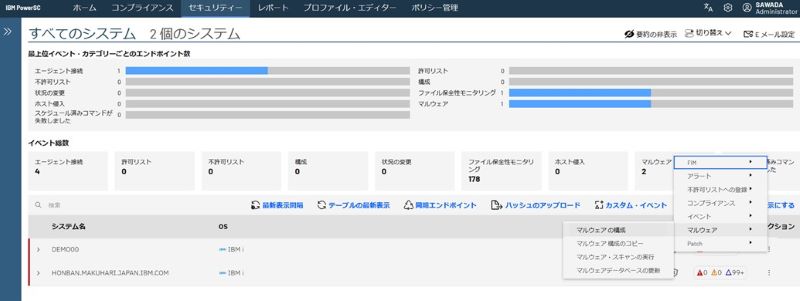

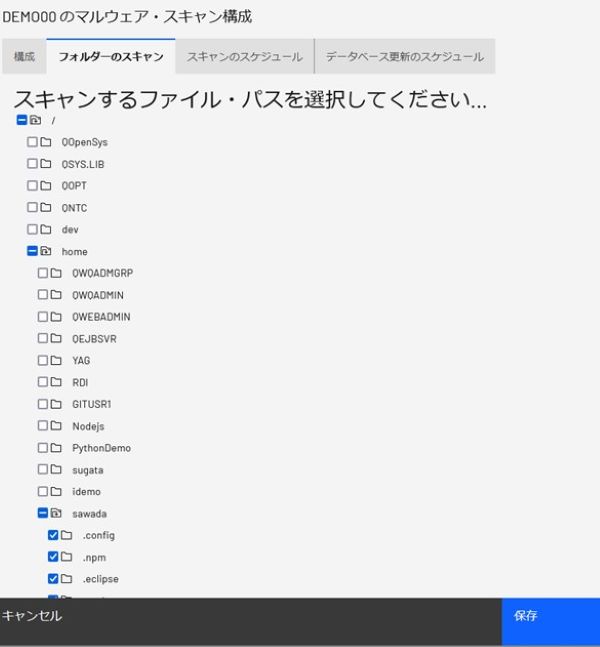

ClamAVによるマルウェアスキャンの設定と実行のイメージは、以下のようになります。

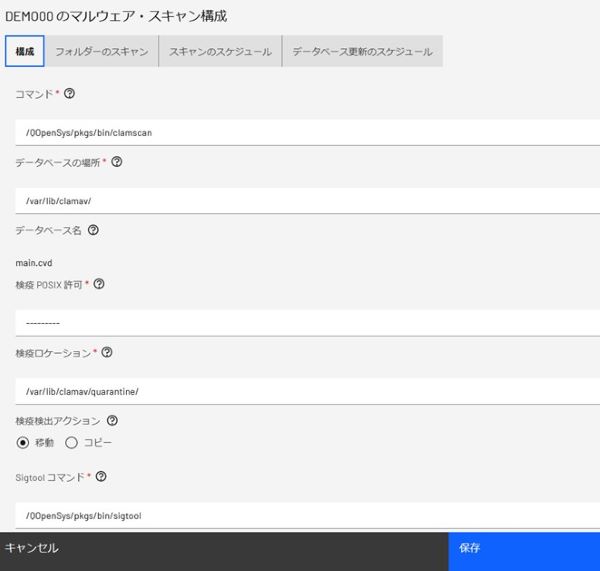

IBMi上で公開されているIFSのフォルダーを構成し、スキャンする方法を示しています。PowerSCのメニューから、DEMO区画の「マルウェア構成」を選択します。

スキャンするフォルダー(下記では/home/sawadaを選択)を設定します。

構成には、clamavを導入した設定を入力します(導入時にデフォルト設定されます)。また、ウイルス検出時のアクションなども設定します。

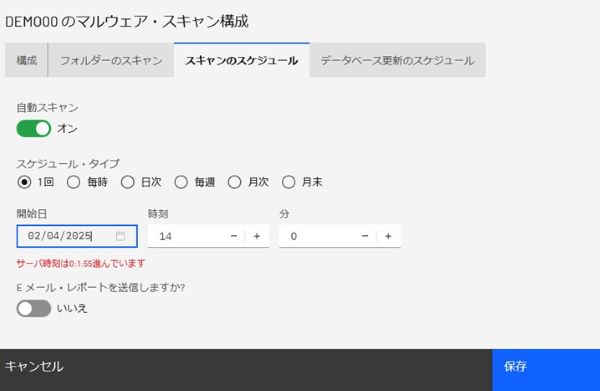

スキャンするスケジュールを選択します。即時、日次、月次、月末などの設定が可能です。

スキャンが完了すると下記のようなイベントが記録されます。

スキャンの開始・終了やマルウェア検出などのイベント記録は、アラート構成の設定でイベント別に「ログに記録」「メール通知」「シェルスクリプトで即時通知」などが行えます。

多要素認証(MFA)

ランサムウェア被害のニュースを頻繁に耳にします。公開されていないものも数多くあると思われます。IBMが毎年発表している「データ侵害のコストに関する調査2024」によると「データ侵害コスト」の平均額は前年比10%増の488万ドル(約7億円)で、過去最高額を記録しました。

当調査レポートによると、正規アカウントを狙う攻撃活動が世界的に増加しています。認証情報の窃取が確認されたインシデントの割合は23%と、昨年の11%から2倍以上に増加しています。通常のパスワード認証のみではリスクが高いため、近年では多要素認証が注目されるようになりました。2種類以上の異なる認証要素を利用する多要素認証は、第三者による不正アクセスがされにくく、セキュリティーを高めることができます。

PowerSCの多要素認証では、5250アプリケーション実行時や、IBM i ユーザープロフィールによるサインオン時に、トークンによる認証方式を組合わせた多要素認証(二要素認証)を実装することが可能です。PowerSCでは主要な認証方式が利用できます。

Webでよく使われる認証方式である、Time-Based One-Time Password(TOTP)アルゴリズムを利用した多要素認証の利用イメージを示します。

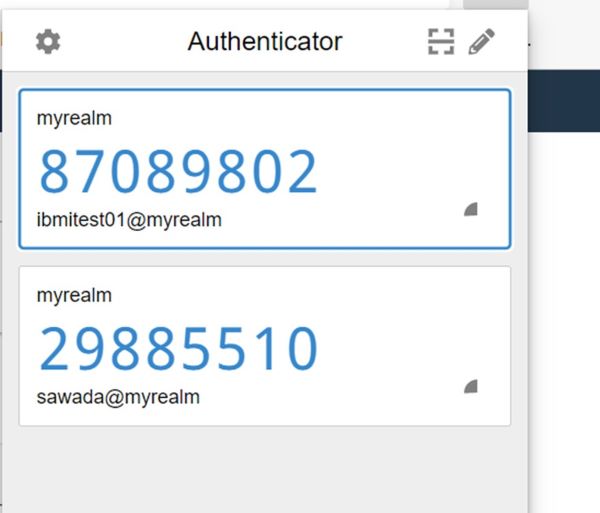

ブラウザーのGoogle Authenticator で認証用のトークンを取得します。ユーザー(sawada)毎に、8桁のトークンを取得できます。

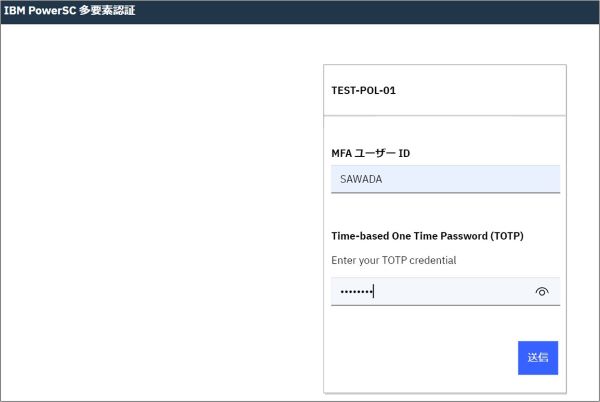

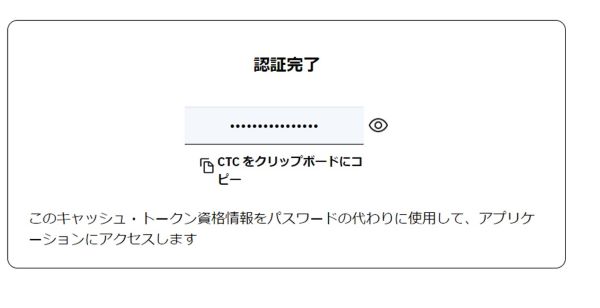

PowerSCのMFAサーバーにアクセスして、ユーザー名とトークンを入力します。

送信ボタンを押すと、IBM iのパスワード(ユーザー名:SAWADA) を取得できます。

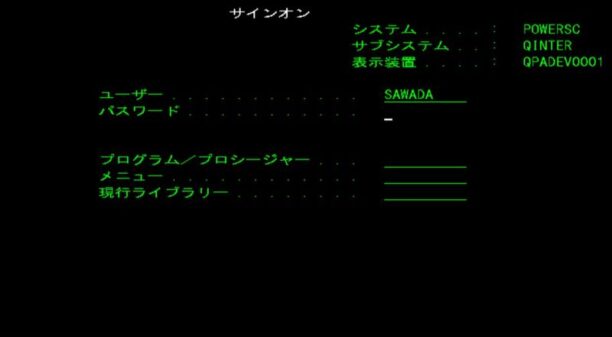

このパスワードを5250画面に入力すると、サインオンできます。

2025年4月8日に発表されたIBM i 7.6では、多要素認証の機能がOSの標準機能になりました。IBM i 7.6の多要素認証機能は、PowerSCと同じTOTPアルゴリズムを標準機能で装備しています。

ただし、IBM i 7.6はPower10専用になります。IBM i 7.5やPower9で多要素認証を使用したい場合はPowerSCをご利用ください。

まとめ

IBM PowerSCは、業界標準コンプライアンスに準拠しているか確認するために、事前構成されたコンプライアンス・プロファイルを提供します。IBM i では、ベストプラクティスやCISのコンプライアンス・ルールに準拠しているかを確認し、適用できます。

IBM i 上に影響がないマルウェアの場合でも、IFSを介して周辺の他システムに影響を及ぼす可能性があるため、IBM i 上でもマルウェアを検知する仕組みを実装することは重要です。PowerSCではClamAVによるウイルス検知が可能です。

パスワード流出等による不正ログインやなりすましを防ぐ手段として、従来のパスワード認証よりも優れているという理由から、多要素認証が大きく注目を集めています。PowerSCは、IBM i の5250ログインに対しても多要素認証を実装できます。

IBM i は、最も安全なプラットフォームであると言われていますが、絶え間なく進化するセキュリティーの脅威が存在する昨今の世界では、常に最新の機能を組み込んでいく必要があります。継続的に、IBM i 及びPowerのセキュリティー機能を検討してください。

関連リンク

筆者

|

日本アイ・ビー・エム株式会社 |